Home » IT-Sicherheit in Transport und Logistik: Wer nicht vorsorgt, hat das Nachsehen

IT-Sicherheit in Transport und Logistik: Wer nicht vorsorgt, hat das Nachsehen

Cyberkriminalität zeigt sich zunehmend als die dunkle Seite der Digitalisierung und als reale Bedrohung der Branche

Viele Unternehmen der Branche beschäftigen sich erst mit dem Thema IT-Sicherheit, wenn es bereits zu spät ist und sie Ziel einer Cyberattacke geworden sind. Damit Ihnen das nicht passiert, haben wir hier einen umfangreichen Ratgeber zum Thema zusammengetragen – weil Wissen hier den entscheidenden Vorsprung schafft.

- 10 Min.

- Blog, Branche

-

Sebastian Theuerkauf

In Kürze

❯ Die Gefahr, Opfer von Cyberkriminalität zu werden, ist aktuell für die Transportbranche als besonders hoch einzustufen.

❯ Gleichzeitig unterschätzt ein Großteil der Transport- und Logistikbetriebe das Risiko massiv.

❯ Die Gründe für diese Sorglosigkeit sind vielfältig, die eventuellen Folgen aber schnell existenzbedrohend.

❯ Wir zeigen Ihnen hier, wie Sie mit DAKO Ihre wichtigen Datenbestände sicher archivieren und verwalten können.

Die aktuelle Bedrohungslage für die Transportwirtschaft

Das Bundesministerium für Sicherheit in der Informationstechnik (kurz: BSI) kommt in seinem jüngsten Lagebericht zu dem Schluss, dass „die Bedrohung im Cyberraum […] so hoch wie nie zuvor“ sei. Gründe hierfür seien die größere Wahrscheinlichkeit politisch motivierter Angriffe im Kontext des Kriegs in der Ukraine sowie eine zunehmende Ausdifferenzierung einer „cyberkriminellen Schattenwirtschaft“, die durch koordiniertes Vorgehen und den Einsatz von Künstlicher Intelligenz in der Lage sei, arbeitsteilig auch komplexe Attacken gegen gesamte Industrie- oder Infrastrukturzweige auszuführen. Das Bild des einsam agierenden Hackers im Kapuzenpullover mag eine Ikone des Hollywoodfilms sein, die Wirklichkeit sieht häufig vielschichtiger aus.

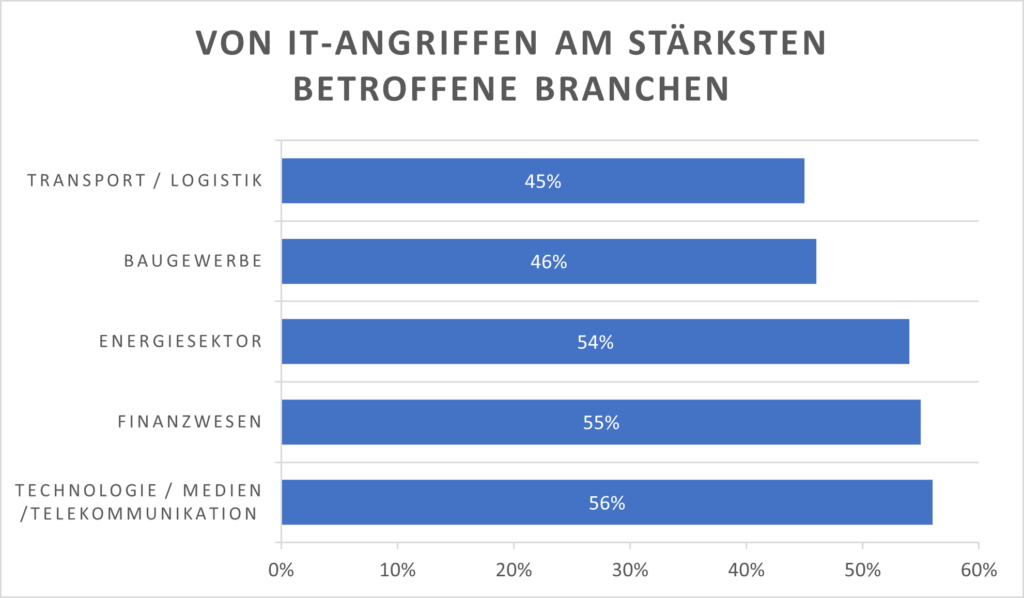

Der Grund für die besondere Gefährdungslage in der Transport- und Logistikbranche liegt in deren starkem Einfluss auf das Funktionieren sämtlicher anderer Wirtschaftsbereiche und das entsprechend hohe Erpressungspotential. Kommt es zu Störungen der Branche, droht das Zusammenbrechen ganzer Lieferketten und ein hoher Schaden für die Gesamtwirtschaft. Laut einer Umfrage des IT-Spezialversicherers Hiscox gehört die Transportbranche zu den fünf am stärksten gefährdeten Wirtschaftszweigen. Bereits im Jahr 2021 berichteten 45% der im Rahmen dieser Studie europaweit befragten Unternehmen, Opfer von Cyberattacken gewesen zu sein.

Quelle: https://www.gdv.de/gdv/medien/medieninformationen/it-sicherheit-in-handel-und-logistik-hohe-verwundbarkeit-geringes-problembewusstsein–131658

Gefährliche Sorglosigkeit herrscht vor

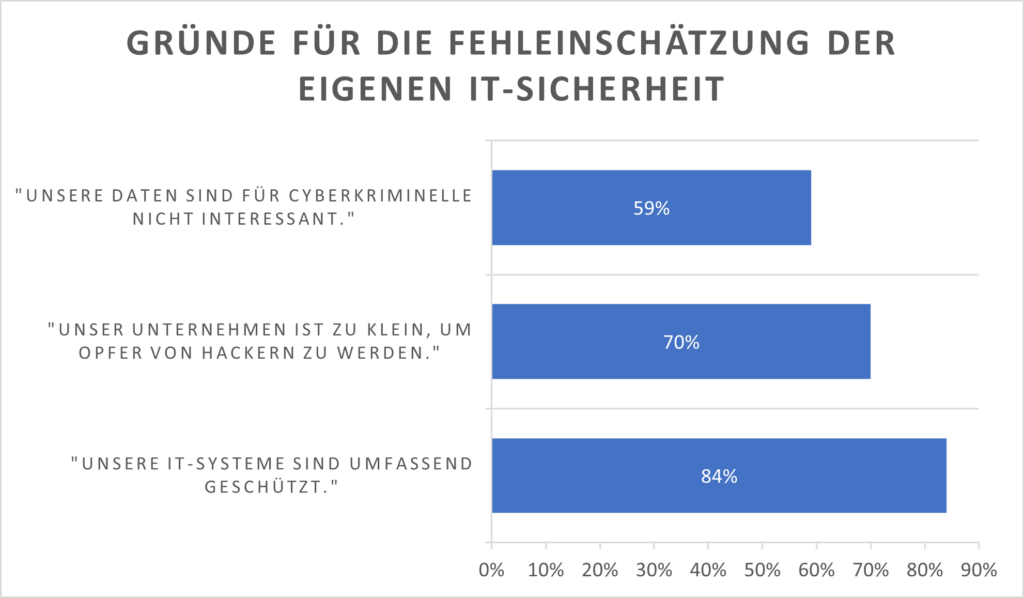

Während Versicherer und IT-Experten Alarm schlagen, scheint das Problembewusstsein bei den potentiell betroffenen Unternehmen weiterhin sehr gering zu sein. Die Gründe hierfür wurden in einer repräsentativen Forsa-Umfrage im vergangenen Jahr erhoben: So meinten 84 % der befragten Unternehmen, ihre IT-Systeme seien umfassend geschützt. Etwa 70 % gingen davon aus, dass ihr Unternehmen zu klein sei, um Ziel von Hackern zu werden, während weitere 59 % der Befragten glaubten, ihre Datenbestände wären schlicht nicht interessant für Kriminelle.

https://www.gdv.de/gdv/medien/medieninformationen/it-sicherheit-in-handel-und-logistik-hohe-verwundbarkeit-geringes-problembewusstsein–131658

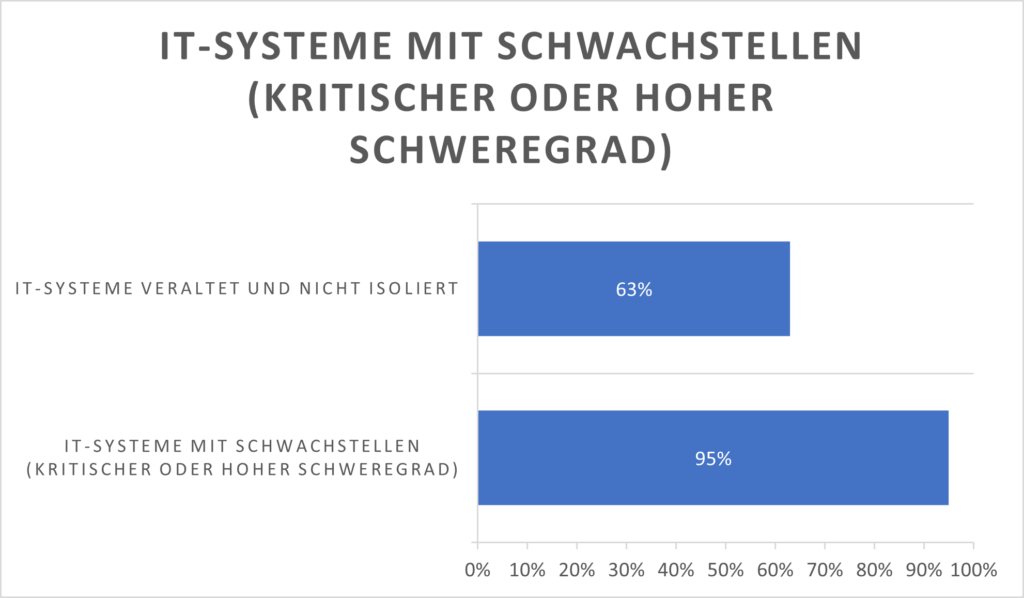

Dass diese Selbsteinschätzungen weit an der Realität vorbei gehen, lässt sich schnell nachweisen. Ein im Auftrag des Gesamtverbands der Deutschen Versicherungswirtschaft (GDV) durchgeführter Sicherheitscheck bei einer Stichprobe mittelständischer Unternehmen aus Handel und Logistik / Transport zeigte bei 95 % der untersuchten Firmen erhebliche Schwachstellen auf, „die Hacker zur Manipulation von Daten oder zur Übernahme der IT-Systeme nutzen könnten.“

https://www.hiscox.de/cyber-readiness-report-2021/

Neben der Erkenntnis, dass die bestehende IT-Landschaft beim überwiegenden Teil der betrachteten Unternehmen unzureichend gesichert ist, gehen Experten davon aus, dass gerade kleine und mittlere Betriebe zunehmend in den Fokus von Cyberkriminellen geraten. Die Erklärung dafür ist so einfach wie einleuchtend: Laut BSI gehen Angreifer schlicht den Weg des geringsten Widerstandes und greifen dort an, wo mangelhafte Expertise und Sicherheitsvorkehrungen zu erwarten sind. Kleine und mittlere Transportunternehmen haben – neben dem eigentlichen Hauptgeschäft – häufig weder die Zeit noch die finanziellen Ressourcen, um ihr gesamtes Personal regelmäßig entsprechend zu schulen, IT-Experten einzustellen oder diese sensiblen Aufgaben an externe Dienstleister abzugeben. Durch hoch vernetzte Geschäftsprozesse entlang der Wertschöpfungskette öffnen sich mit den Angriffen auf kleinere Subunternehmen häufig auch die digitalen Einfallstore (s. g. Angriffsvektoren) zu größeren Playern der Branche. Letztere müssen also vielfach gar nicht mehr direkt angegriffen werden.

Nachlässigkeit beim Thema IT-Sicherheit kann verheerende Folgen haben

Die Fehleinschätzungen beim Thema IT-Sicherheit rühren unter anderem daher, dass die massiven Folgen für das eigene Geschäft nicht realistisch eingeschätzt werden. Was also kann passieren, wenn Sicherheitslücken ausgenutzt werden?

Transportunternehmen können gleich in mehrfacher Weise von Angriffen auf ihre IT betroffen sein. Wie nahezu jedes andere Unternehmen auch, verwalten auch Firmen dieser Branche Daten von Kunden und Partnern sowie betriebsinterne Daten, die zur Abwicklung und zum reibungslosen Funktionieren des Geschäftsalltags benötigt werden. Klassischerweise sind dies Kontakt- und Lieferdaten, Daten zu Betriebsabläufen, Bilanzdaten, etc. Gehen diese durch einen Cyberangriff verloren, werden digitale Arbeitsabläufe blockiert. Im schlimmsten Fall werden gar Partner und Kunden durch die eigene Nachlässigkeit zu Zielscheiben von Betrugs- und Erpressungsattacken. Dann drohen neben erheblichen Störungen des Regelbetriebs und Umsatzeinbußen auch Vertrauensverluste, Verzögerungen in der Lieferkette oder gar Strafzahlungen wegen eventueller Vertragsbrüchigkeit. Darüber hinaus können, bei einem Abfluss entsprechender Kundendaten, hohe Bußgelder im Rahmen der europäischen Datenschutz-Grundverordnung (DSGVO) erhoben werden.

Neben diesem Bedrohungsszenario steht bei Transportunternehmen potentiell ein zweiter Fundus an Daten im Fokus, bei dem sich ein versperrter Zugang oder gar der komplette Verlust zu einer geschäftsgefährdenden Krise ausweiten kann: Fuhrpark- und fahrerbezogene Daten aus Tachografen, Fahrerkarten, Arbeitszeiten und Spesenberechnungen oder die Dokumentation von Führerschein- und Fahrzeugkontrollen. Diese Daten sind nicht nur für den täglichen Betrieb einer LKW-Flotte unersetzlich, sondern zum Großteil auch Nachweise, die gesetzlich verpflichtend dokumentiert und sicher archiviert werden müssen.

Können beispielsweise die Lenk- und Ruhezeiten nicht lückenlos nachgewiesen werden, so drohen bei einer Kontrolle des zuständigen Bundesamtes für Logistik und Mobilität (BALM) 750 € Strafzahlung – pro Fahrer und nicht nachweisbarem Tag. Eine ohnehin angespannte Situation kann also, je nach Fuhrparkgröße, schnell zu einem geschäftsgefährdenden Störfall werden. Denn hinzu kommen auch hier hohe Kosten und Zeitaufwand für die Wiederherstellung aller relevanten Systeme, empfindliche Störungen im Betriebsablauf, der Vertrauensverlust bei den Kunden, Partnern und Mitarbeitern sowie ein möglicher Missbrauch der Daten von Angestellten.

Es lässt sich also zusammenfassen, dass Transportbetriebe nicht nur einem besonders hohen Bedrohungspotential für Cyberkriminalität ausgesetzt sind, sondern auch die Folgen eines solchen Zwischenfalls besonders heftig zu spüren bekommen.

Zusammenfassung: Mögliche Folgen von Cyberattacken

- Verlust betriebswichtiger Kunden- und Unternehmensdaten

- Massive Störungen des Betriebsablaufs und hohe Kosten für "Neustart"

- Schwerwiegende Imageschäden bei Kunden, Partnern und Mitarbeitern

- Strafzahlungen wegen Vertragsbrüchigkeit bei Beeinträchtigung von Lieferketten

- Spam oder Hacks bei Kunden und Partnern durch Datenklau möglich

- Hohe Bußgelder nach Datenschutz-Grundverordnung (DSGVO)

- Empfindliche Bußgelder bei fehlenden Nachweisen für Lenk- und Ruhezeiten

IT-Sicherheit im Transportalltag – einfacher gesagt als getan?

„Diesen PC benutze nur ich. Den habe ich durch ein Passwort gesichert und ich passe schon auf!“ So oder ähnlich mag ein weiterer Irrglaube beim Thema Datensicherheit ausgesprochen klingen. Die Annahme, dass bei der Arbeit mit lokal installierten PC-Programmen und dem Speichern aller anfallenden Datensätze auf einer lokalen Festplatte kein Risiko von Fremdzugriffen besteht, trügt aber. Denn gerade, wenn fahrer- und fahrzeugbezogene Daten innerhalb scheinbar abgeschlossener lokaler IT-Infrastrukturen gespeichert, ausgewertet und bearbeitet werden, sind sie potentiell einem höheren Risiko ausgesetzt. Dies mag paradox klingen, aber mit Blick auf die oben genannten Angriffsvektoren (mögliche Wege eines unerlaubten Zugriffs) bieten solche „klassischen Büro-Szenarien“ eine Vielzahl möglicher Einfallstore für kriminellen Missbrauch. Die Fehlerquellen sind dabei sowohl menschengemacht als auch technischer Natur.

Denn im Transportsektor besteht ein großer Teil des administrativen Tagesgeschäfts im Einholen und Austauschen von Informationen und Daten. Die Kanäle, die dafür verwendet werden, stellen immer auch potentielle Ausgangspunkte für Cyberangriffe dar: E-Mail-Posteingang, Links auf Webseiten, eine Daten-CD-ROM, USB-Sticks oder Speicherkarten, selbst ein Telefonanruf kann Angreifern ermöglichen, sich unerlaubt Zugriff auf Passwörter, Daten oder Systemfunktionen zu verschaffen. Die Taktiken, um Nutzer zu einem verhängnisvollen Klick, zum Verwenden manipulierter Speichermedien oder zum Weitergeben vertraulicher Informationen in einem fingierten Telefongespräch zu bewegen, sind ebenso ausgefeilt, wie die Software, die den Hack letztlich technisch ermöglicht. Nicht umsonst wird dieser Teil der bewussten Nutzersteuerung in Fachkreisen auch „Social Engineering“ genannt.

Oft ist es ein Ding der Unmöglichkeit, während des laufenden Tagesgeschäfts alle Mitarbeiter stets zu den neuesten technischen Gefahren und den Taktiken potentieller Angreifer zu schulen. Den Überblick über notwendige Soft- und Hardware-Updates zu behalten, ohne teure externe Expertise zu bemühen, erscheint für viele kleinere bis mittlere Unternehmen ebenfalls enorm schwierig. Gefangen im Dilemma zwischen einem zeitlich und kostenmäßig fordernden Kerngeschäft und den Gefahren des digitalen Zeitalters erscheint es daher nur all zu nachvollziehbar, wenn Transportunternehmer letztlich die Vogel-Strauß-Taktik wählen.

Einfach für Sicherheit und Zukunftsfähigkeit sorgen – mit DAKO

Um in dieser schwierigen Situation immer am Puls des Geschehens zu bleiben, empfiehlt sich die Zusammenarbeit mit einem geeigneten Partner. Denn modernere Lösungen ermöglichen einen verschlüsselten Transfer von Daten über das G-Netz (Remotedownload) an hochsichere Server (Großrechner zur Speicherung enormer Datenmengen). Anschließend können diese Daten auf mehreren Geräten, unabhängig vom Standort und der Geräteanzahl, bearbeitet werden. Der Zugang und die Bearbeitung der Daten wird über Sicherheitsbarrieren, wie einen starken Passwortschutz, ermöglicht. Eine Webplattform ersetzt dabei die Benutzeroberfläche eines statischen, lokalen Programms für die Anzeige und Bearbeitung der Daten. Im IT-Jargon wird dies als „Cloud-Lösung“ bezeichnet.

Bezogen auf die Transportwelt bedeutet das, dass Mitarbeiter- und Fahrzeugdaten, Tachografen-, Fahrerkarten- und Fahrzeugdaten (FMS-Daten) jederzeit online abgerufen werden können. Die entsprechenden Informationen sind somit von jedem internetfähigen Gerät weltweit und für unterschiedliche Nutzer gleichzeitig erreichbar. Welcher Mitarbeiter welche Daten sehen und damit arbeiten darf, kann ebenfalls problemlos eingestellt werden. Die gute Nachricht: Für eine Cloud-Lösung brauchen Sie daher nicht in eine neue und umfangreiche Computerinfrastruktur (Hardware) investieren.

Was bedeutet das für die Nutzer des Remote Downloads von Fahrerkarten- und Tachografendaten sowie der DAKO-Cloud-Lösung?

-

Zertifizierte Sicherheit durch regelmäßige Überprüfung und Schulung nach ISO / IEC 27001

-

Verschlüsselter Datentransfer und hochsichere Datenspeicherung auf DAKO-eigenen Servern in Deutschland

-

Breite Palette an Smart Services mit optimaler Integrationsmöglichkeiten in Ihre bestehende Systemlandschaft – unabhängig von Fuhrparkgröße und Geschäftszweck

-

Identity Provider als Garant für die strikte Beschränkung von Zugriffsrechten und Nutzerrollen auf Ihrem Plattform-Account sowie bester Integrierbarkeit in Ihre IT-Systemlandschaft mittels OpenID Connect

-

Umfangreicher und bedarfsgerechter Inhouse-Kundenservice mit Beratung ganz nach Ihren Bedürfnissen

-

Eigene Forschungs- und Entwicklungsarbeit sorgt für die Zukunftssicherheit unserer Produkte und damit Ihres Unternehmens